Pyramide de La Sécurtie de L’abstraction de Compte

Chez Braavos, nous croyons que la sécurité devrait être évaluée non seulement par sa capacité à résister aux attaques, mais aussi par sa facilité d’adoption et dans quelle mesure elle protège les utilisateurs contre leurs propres erreurs.

Malheureusement, dans le monde de la crypto véritablement décentralisée et contôlée directement, il n’y a pas eu suffisamment d’accent mis sur la fourniture d’une expérience d’intégration conviviale pour les utilisateurs. En général, les produits actuels sont assez impitoyables en ce qui concerne les erreurs des utilisateurs. Une seule erreur peut entraîner la perte permanente de fonds sans possibilité de récupération.

La plupart des personnes qui se sont impliquées dans la crypto conviendraient que l’expérience utilisateur a encore beaucoup de place pour s’améliorer. Le paysage crypto actuel est excessivement complexe, imposant un fardeau considérable aux utilisateurs et exigeant qu’ils comprennent une myriade de concepts hautement techniques.

C’est pourquoi beaucoup se sont tournés vers des plateformes centralisées comme FTX, Celsius et BlockFi. Cependant, comme nous le savons tous, ces solutions rencontrent parfois des problèmes ou échouent, laissant les utilisateurs sans accès à leurs fonds.

Il est important de reconnaître que ce n’est pas la faute des utilisateurs. En fait, c’est essentiel de reconnaître que ce n’est pas la faute des utilisateurs. Pour y parvenir, nous devons considérablement améliorer le contrôle direct et les options décentralisées, en mettant fortement l’accent sur l’amélioration de l’expérience utilisateur globale.

Cependant, l’accent mis sur la décentralisation, que nous apprécions énormément, présente des défis significatifs. Contrairement au monde traditionnel du web2, où le recours à un serveur centralisé peut améliorer l’expérience utilisateur, le monde décentralisé exige que nous travaillions davantage et développions de nouvelles approches innovantes pour fournir une bonne expérience utilisateur.

Les Types d’authentification

Avant de discuter de la manière dont Braavos travaille à améliorer la sécurité des utilisateurs et l’expérience utilisateur globale, il est important de d’abord aborder la sécurité et l’authentification en général.

Il existe 3 principaux types d’authentification :

- Quelque chose que vous connaisse – un mot de passe texte, un code PIN, un modèle, etc.

- Quelque chose que vous avez – un dispositif physique, tel que votre téléphone mobile ou une YubiKey

- Quelque chose que vous êtes – une identité biométrique, telle que votre empreinte digitale, votre reconnaissance faciale, votre rétine, etc.

Un système de sécurité robuste combine généralement au moins deux des types d’authentification mentionnés précédemment. De plus, la tendance générale dans l’industrie de la technologie et de la sécurité est de s’éloigner des mots de passe texte et des codes PIN, car ils sont considérés comme les plus faciles à compromettre.

En crypto, nous nous appuyons uniquement sur « quelque chose que vous connaissez » sous la forme d’une phrase mnémonique, qui est considérée comme le type d’authentification le plus faible.

Nous pouvons faire mieux !

Pour résoudre ces problèmes et offrir une meilleure sécurité et une meilleure expérience utilisateur, nous tirons parti de l’abstraction de compte native de Starknet et du calcul bon marché.

Starknet est un Rollup de couche de validité de niveau 2 sur la blockchain Ethereum (parfois aussi appelé Rollup ZK).

Starknet a deux caractéristiques clés :

- Calcul évolutif, ce qui nous permet de faire des choses qui ne sont pas économiquement viables sur L1, en profitant du très faible coût de calcul sur Starknet.

- L’abstraction de compte, ce qui nous permet d’exécuter une logique de vérification de signature personnalisée et une logique d’exécution arbitraire sur la transaction avant qu’elle n’interagisse avec d’autres contrats sur la blockchain. L’abstraction de compte est au cœur des Wallet Smart contrats. On peut considérer les comptes dans de tels Wallets comme ayant deux côtés : le côté application, qui est responsable de la présentation des informations à l’utilisateur et de la signature des transactions, et le côté contrat, qui est responsable de vérifier la signature de la transaction et d’appeler le(s) contrat(s) concerné(s) afin de l’exécuter on-chain.

Vous pouvez en savoir plus dans notre article sur l’abstraction de compte.

Cela ouvre la porte à un tout nouvel espace de conception et à de nouveaux concepts intéressants comme la pyramide de sécurité de l’abstraction de compte.

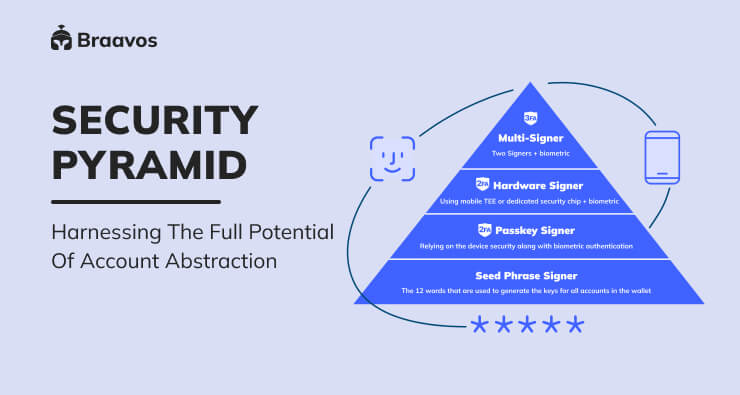

Pyramide de sécurité de l’Abstraction de compte

La pyramide de sécurité de l’abstraction de compte est une hiérarchie de mesures de sécurité parmi lesquelles les utilisateurs peuvent choisir pour protéger leurs comptes.

Seed Signer

Au bas de la hiérarchie, nous avons le Seed Signer, qui tire ses clés de la phrase mnémonique de 12 mots utilisée pour générer les clés de tous les comptes d’un portefeuille. Il s’agit d’une méthode non sécurisée largement reconnue car elle expose souvent les utilisateurs à des attaques de phishing, à des attaques de logiciels malveillants et à des phrases oubliées, entre autres.

Bien qu’il soit basé sur la forme de sécurité la plus faible, à savoir « quelque chose que vous connaissez », un Seed Signer reste la méthode la plus répandue utilisée dans les portefeuilles auto-dépositaires pour sécuriser les fonds.

Passkey Signer

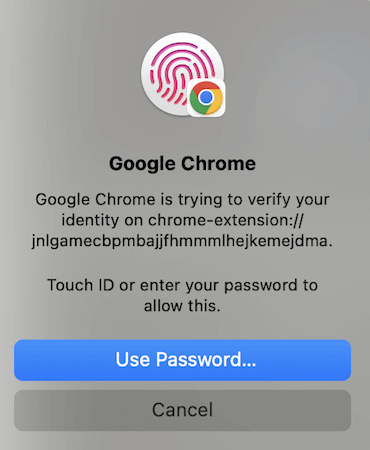

Le Passkey Signer, disponible pour les utilisateurs de l’extension de navigateur du Wallet Braavos, représente une avancée significative dans la sécurité des transactions numériques. Tirant parti du plus haut niveau de sécurité disponible sur votre appareil, cette fonctionnalité utilise généralement une puce de sécurité dédiée ainsi qu’une authentification biométrique, telle que l’empreinte digitale ou l’identification faciale. Cependant, dans les situations où l’identification biométrique n’est pas disponible ou réalisable, le Passkey Signer peut également utiliser votre mot de passe de verrouillage d’écran. Cette flexibilité garantit que, quelle que soit la méthode utilisée, votre compte bénéficie d’un renforcement substantiel de la sécurité sans compromettre la facilité d’utilisation.

Le Passkey reflète les mesures de sécurité strictes du Hardware Signer, adapté à l’environnement du navigateur. En intégrant les capacités Passkey de pointe des systèmes d’exploitation et des navigateurs modernes, le Passkey Signer protège efficacement les utilisateurs contre les attaques de phishing et autres activités malveillantes, garantissant ainsi la plus grande sécurité pour vos fonds.

Le mécanisme d’authentification à deux facteurs (2FA) qu’il utilise combine « quelque chose que vous avez » – votre ordinateur – avec « quelque chose que vous êtes » – votre identité biométrique unique, offrant ainsi une expérience utilisateur transparente mais hautement sécurisée pour la gestion des actifs numériques.

Cependant, les systèmes d’exploitation et les navigateurs modernes prennent en charge la synchronisation des mots de passe avec le cloud. Cela augmente considérablement la commodité avec le prix du cryptage de vos clés et de leur envoi vers le cloud.

Pour une sécurité renforcée, vous pouvez le désactiver dans vos paramètres Chrome. Par exemple, vous pouvez désactiver l’option « Utiliser le mot de passe sur vos appareils Apple ».

Hardware Signer

Le niveau suivant dans la pyramide est celui de l’Hardware Signer. Le Hardware Signer utilise les mécanismes de sécurité intégrés aux appareils mobiles afin de générer des clés, d’authentifier l’utilisateur avec une identification biométrique et de signer des transactions.

Il existe 2 classes de sécurité pour le Hardware Signer :

-

- Protected Signer, également connu sous le nom de Hardware Signer TEE – utilise un mode sécurisé spécial du processeur mobile

-

- Hardware Signer – utilise une puce isolée dédiée et présente le niveau le plus élevé de mécanisme de sécurité des appareils

Les deux classes appliquent l’authentification à 2 facteurs (2FA), quelque chose que vous possédez (votre appareil mobile) et quelque chose que vous êtes (votre identifiant biométrique). L’application de portefeuille Braavos choisira automatiquement le niveau de sécurité le plus élevé disponible sur l’appareil de l’utilisateur.

Protected Signer

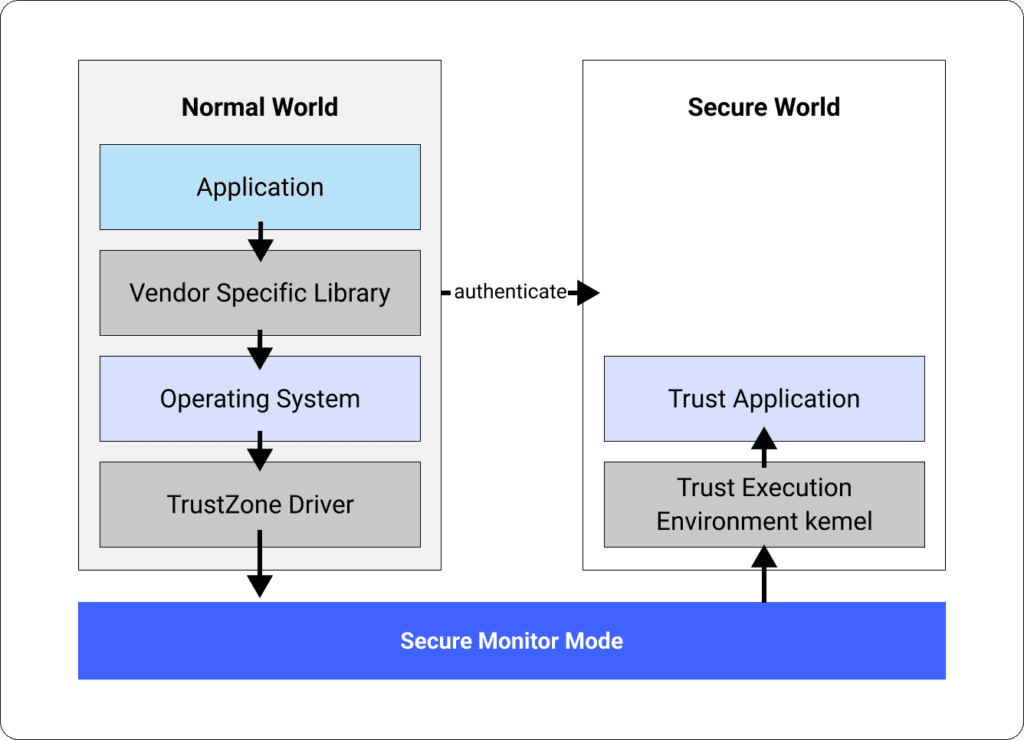

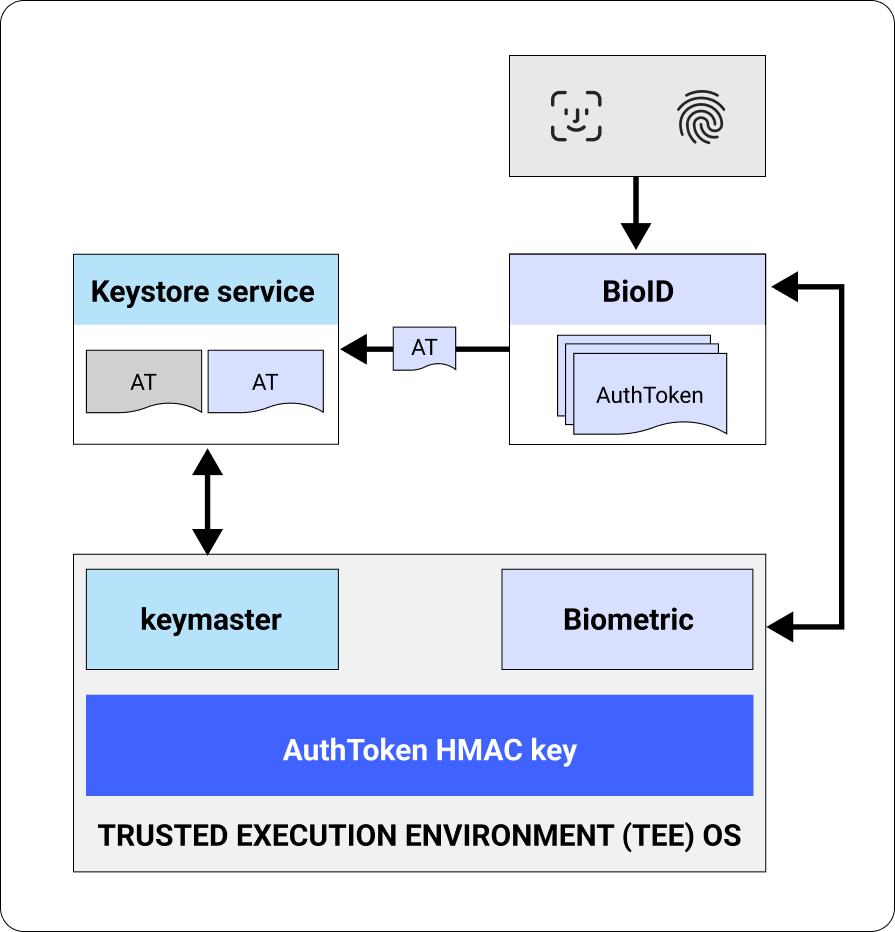

Le Protected Signer utilise le Trusted Execution Environment (TEE) intégré aux appareils mobiles Android, généralement ARM TrustZone.

Le TEE fournit un mode sécurisé du processeur d’application. Il divise le SoC en deux mondes virtuels : le monde normal où toutes les applications s’exécutent et le monde sécurisé où seules les applications fiables peuvent s’exécuter.

Cela signifie que les opérations telles que la génération de clés, le stockage des clés, l’authentification biométrique et la signature de transactions sont isolées et ne sont pas accessibles aux applications du monde normal.

Cela garantit que personne n’a accès aux clés privées et que le processus de signature, approuvé par authentification biométrique, se déroule sans interférence extérieure.

La prise en charge de la génération et de la signature de clés via une authentification biométrique sécurisée signifie que nous disposons d’une authentification à deux facteurs :

-

- Quelque chose que vous possédez (votre appareil mobile), car la clé ne peut pas être extraite du TEE et est inconnue de tous.

-

- Quelque chose que vous êtes (votre identité biométrique), que le TEE utilise pour approuver les transactions de signature.

Hardware Signer

Le Hardware Signer a une fonctionnalité de haut niveau similaire à celle du Protected Signer, mais sous le capot, il utilise un matériel beaucoup plus puissant pour sécuriser les clés et signer les transactions.

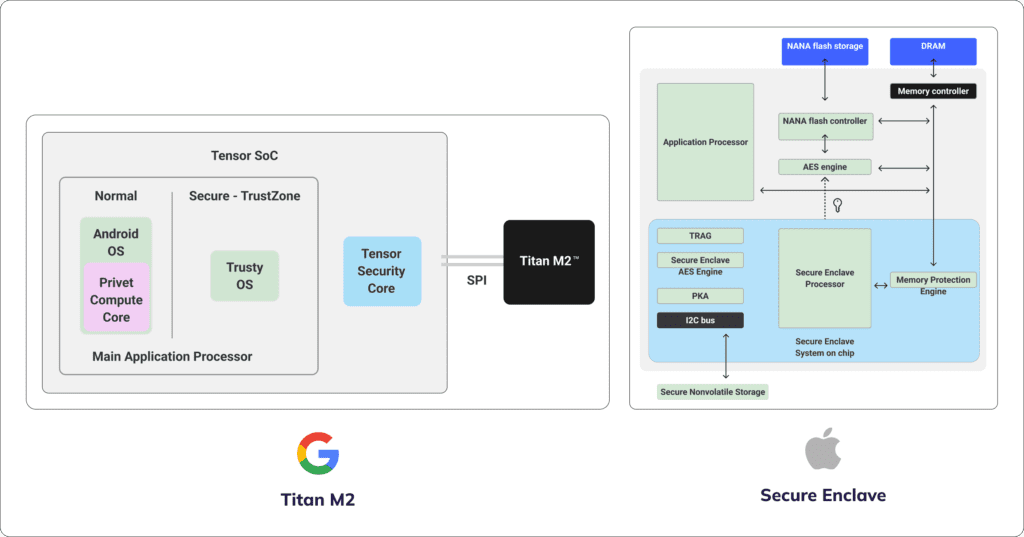

À partir de l’iPhone 5S, tous les appareils iPhone prennent en charge une puce de sécurité matérielle (HSM) intégrée : le Secure Enclave. De plus, les derniers appareils Android, tels que Google Pixel 3 et les derniers modèles Samsung, prennent en charge un HSM intégré – le Titan M2 (dans le cas de Google).

La puce Secure Enclave/Titan est un sous-système dédié et isolé. Contrairement à l’ARM TrustZone (utilisé par le signataire protégé), qui utilise une séparation virtuelle, le HSM est physiquement séparé du processeur d’application.

-

- Il peut générer des clés privées et signer des messages.

-

- Il génère les clés à l’aide d’un générateur de nombres aléatoires réels (TRNG) interne et signe les messages sur la courbe elliptique NIST-P256 (secp256r1) via son accélérateur de clé publique (PKA) interne.

-

- Les clés privées ne quittent jamais le système sécurisé et sont inconnues et inaccessibles à quiconque, pas même à l’utilisateur, ni à l’application elle-même.

Cela signifie que même si le noyau du processeur d’application de l’appareil est compromis, les clés utilisateur restent en sécurité..

L’utilisation de lHardware Signer avec un HSM intégré dans un appareil mobile offre plusieurs avantages.

Premièrement, il offre une couche supplémentaire de sécurité physique, car le HSM est un matériel inviolable et difficile à pirater ou à manipuler.

Deuxièmement, il permet une gestion des clés plus sécurisée et plus efficace, car le HSM peut stocker et générer en toute sécurité des clés cryptographiques, et effectuer les opérations cryptographiques de signature et de vérification sans exposer les clés au monde extérieur.

Enfin, il améliore l’expérience utilisateur en permettant une authentification biométrique rapide et pratique et en minimisant le besoin de saisie manuelle de mots de passe ou de phrases longues.

Semblable au Protected Signer, le Hardware Signer propose également une authentification à 2 facteurs : quelque chose que vous possédez et quelque chose que vous êtes.

Voici une explication plus détaillée sur le Hardware Signer et le Secure Enclave.

Comment le Protected Signer et le Hardware Signer fonctionnent?

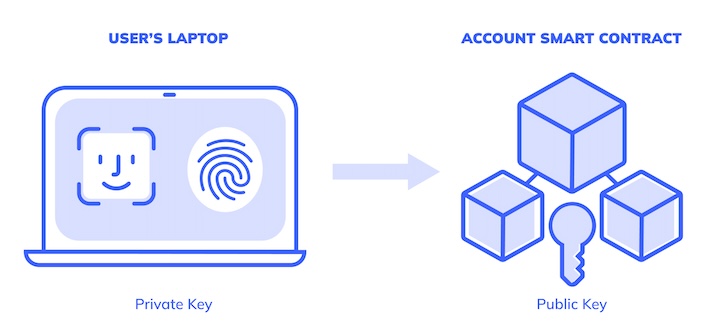

L’application du wallet vérifie si l’appareil prend en charge une puce HSM, telle que Secure Enclave, ou un TEE, tel que ARM TrustZone. Sur cette base, l’utilisateur sera invité à activer le matériel ou le signataire protégé.

Une fois que l’utilisateur décide d’ajouter un signataire matériel ou un signataire protégé à un compte nouveau ou existant, le HSM/TEE génère une paire de clés dédiée pour le compte. La clé privée ne quitte jamais le HSM/TEE, tandis que la clé publique correspondante est définie dans le contrat de compte pour vérifier les signatures des transactions.

Il est important de noter que le schéma de signature pris en charge par le HSM/TEE n’est pas le schéma de signature habituel utilisé dans les principales blockchains, notamment Bitcoin, Ethereum et Starknet. La courbe elliptique utilisée pour la signature est appelée NIST-P256 (ou secp256r1), ce qui signifie que le contrat de compte doit exécuter une logique personnalisée non intrinsèquement prise en charge par la blockchain pour vérifier la signature de la transaction (rendue possible grâce à l’abstraction de compte).

Une fois que le wallet a défini le Hardware/Protected Signer, il devient la clé principale du compte, ce qui signifie que lui seul peut signer des transactions.

Avons-nous encore besoin de la phrase de départ ? Oui. En cas de perte, de vol ou de maçonnerie de mon appareil, je peux utiliser la phrase de départ pour signer une transaction « Supprimer la demande de signataire du matériel ». Cette demande aura un délai de 4 jours avant d’être exécutée et l’utilisateur reprendra le contrôle du compte. Durant ces 4 jours, le Hardware Signer sera toujours la seule entité capable de signer des transactions.

Cela signifie que si la phrase de départ de l’utilisateur est volée, celui-ci disposera de 4 jours pour transférer ses fonds vers un nouveau wallet sécurisé.

Multi-Signer

Au sommet de la pyramide, nous avons le Multi-Signer. Le Multi-Signer

combine la protection de la phrase de départ sur l’extension du navigateur et celle du signataire matériel ou du signataire protégé utilisant l’appareil mobile.

Désormais, deux signatures de deux clés différentes sont nécessaires pour exécuter la transaction en chaîne. Nous obtenons une authentification à 3 facteurs :

-

- Quelque chose que vous savez : la clé dérivée de votre phrase de départ sur l’extension

-

- Quelque chose que vous possédez : votre appareil mobile

-

- Quelque chose que vous êtes : identification biométrique de votre empreinte digitale ou de votre visage

Notez que bien que nous ayons ajouté un autre signataire, nous n’avons pas ajouté d’autre phrase mnémonique !

Si vous avez des questions ou des préoccupations concernant le Hardware Signer ou le Protected Signer, veuillez consulter les FAQs.

Sécurité avancée, Expérience utilisateur simplifiée

Cet article approfondit les aspects techniques de nos mesures de sécurité innovantes pour vous fournir une compréhension complète du système. Cependant, nous comprenons que pour nos utilisateurs, la sécurité doit être transparente et sans effort. Par conséquent, nous avons résumé toutes les complexités techniques de notre produit, permettant une expérience fluide et conviviale qui semble familière même à ceux qui découvrent le monde de la cryptographie.

La pyramide de sécurité de l’abstraction des comptes est au premier plan de notre mission chez Braavos. Il établit une nouvelle norme en matière de sécurité et d’expérience utilisateur, car pour la première fois dans le domaine de la cryptographie, nous introduisons une véritable authentification multifacteur, une fonctionnalité révolutionnaire qui révolutionne l’expérience utilisateur de cryptographie et ouvre les portes à une nouvelle cohorte d’utilisateurs pour adopter des solutions de cryptographie auto-dépositaires. Nos utilisateurs peuvent facilement choisir un niveau de sécurité qui leur convient, ainsi qu’à leurs appareils, garantissant une totale tranquillité d’esprit. Faites-nous confiance pour offrir une expérience de premier ordre alliant sécurité de haut niveau et expérience utilisateur fluide.

Pour commencer, téléchargez the Braavos Smart Wallet sur votre navigateur ou appareil mobile préféré dès aujourd’hui.